En la criptografía , una transformación de todo o nada ( AONT ), también conocida como protocolo de todo o nada , es un modo de cifrado que permite que los datos se entiendan solo si se conoce todo. Los AONT no son cifrados, pero con frecuencia utilizan cifrados simétricos y pueden aplicarse antes del cifrado. En términos exactos, "un AONT es una transformación aleatoria, invertida y sin clave, con la propiedad de que es difícil de invertir a menos que se conozca toda la salida".

Algoritmos [ editar ]

El AONT original, la transformación del paquete , fue descrito por Ronald L. Rivest en su artículo de 1997 "All-Or-Nothing Encryption and The Package Transform" . [2] En pocas palabras, Rivest propuso encriptar cada bloque de texto sin formato con una clave aleatoria para formar el pseudomessage , luego mezclar cada bloque cifrado y XORing todos los hashes junto con la clave aleatoria para generar el último bloque del pseudomessage. Los bloques también tienen XOR con un contador incremental para evitar que los bloques duplicados se cifren de forma idéntica. Esto da como resultado un "paquete" que no se puede decodificar parcialmente.

La transformación del paquete puede usar un cifrado en cualquier modo , creando la transformación ECB del paquete , la transformación CBC del paquete , etc.

En 1999, Victor Boyko propuso otro AONT, probablemente seguro bajo el modelo de oráculo aleatorio . [1]

Aparentemente al mismo tiempo, DR Stinson propuso una implementación diferente de AONT, sin suposiciones criptográficas. [3] Esta implementación es una transformación lineal, quizás destacando algunas debilidades de seguridad de la definición original.

Aplicaciones [ editar ]

Los AONT se pueden usar para aumentar la fuerza del cifrado sin aumentar el tamaño de la clave. Esto puede ser útil para, por ejemplo, asegurar secretos mientras se cumple con las regulaciones gubernamentales de exportación de criptografía . Los AONT ayudan a prevenir varios ataques.

Una de las formas en que los AONT mejoran la fuerza del cifrado es evitando ataques que revelen que solo parte de la información revele algo, ya que la información parcial no es suficiente para recuperar ninguno de los mensajes originales.

Otra aplicación, sugerida en los documentos originales, es reducir el costo de la seguridad: por ejemplo, un archivo puede ser procesado por AONT, y luego solo una pequeña porción del mismo puede encriptarse (por ejemplo, en una tarjeta inteligente). AONT asegurará que, como resultado, todo el archivo esté protegido. Es importante utilizar la versión más fuerte de la transformación (como la de Boyko anterior).

AONT se puede combinar con la corrección de errores hacia adelante para obtener un esquema de intercambio secreto seguro computacionalmente . [4]

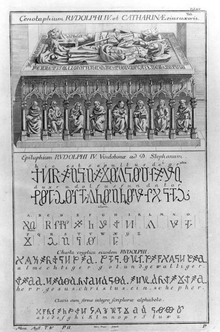

El Alphabetum Kaldeorum ("alfabeto de los caldeos") es uno de los cifrados más conocidos de la Edad Media . Su nombre se refiere a la Caldea , cuyos habitantes durante la época medieval tenían fama de tener un conocimiento misterioso y mágico.

Se puede encontrar en una versión completa, junto con otros alfabetos no latinos , en un manuscrito del año 1428, ahora en la biblioteca de la Universidad de Munich (Cod. 4º 810, fol. 41v). Sin embargo, sus orígenes se encuentran claramente en un tiempo anterior, como lo demuestran algunos ejemplos de su uso práctico.

El Alphabetum Kaldeorum estaba destinado principalmente al cifrado de la correspondencia diplomática; su alfabeto implica que predominantemente se codificaron textos latinos: u y v se equiparan; w debía escribirse como doble v; j falta. Para las letras que surgen con frecuencia, el Alphabetum Kaldeorum proporciona varias versiones diferentes, que se utilizaron al azar para que un intento de descifrado utilizando el método de análisis de frecuencia clásico falle. "Nulla", letras cifradas sin asignación de texto sin formato que debían ignorarse, a menudo también se agregaban a los textos cifrados para inutilizar aún más el análisis de frecuencia.

Un posible autor del Alphabetum Kaldeorum es el duque Rudolf IV de Austria (1339-1365), quien les atribuyó un origen indio ; Sin embargo, las letras del Alphabetum Kaldeorum probablemente no están relacionadas en absoluto con ninguna escritura común en la India, y en realidad son creaciones independientes.

Incluso la lápida de Rudolf en el Stephansdom en Viena lleva una inscripción cifrada usando el Alphabetum Kaldeorum, que da los nombres y títulos del duque.

En criptografía , un generador de pasos alternos ( ASG ) es un generador de números pseudoaleatorio criptográfico destinado a ser utilizado en un cifrado de flujo . El diseño fue publicado en 1987 por CG Günther. También se conoce como el generador alternativo de parada y marcha .

Descripción general [ editar ]

Los registros de desplazamiento de retroalimentación lineal (LFSR) son, estadísticamente hablando, excelentes generadores pseudoaleatorios, con buena distribución e implementación simple. Sin embargo, no se pueden usar como están porque su producción se puede predecir fácilmente.

Un ASG comprende tres registros de desplazamiento de retroalimentación lineal , que llamaremos LFSR0, LFSR1 y LFSR2 por conveniencia. La salida de uno de los registros decide cuál de los otros dos se utilizará; por ejemplo, si LFSR2 genera un 0, LFSR0 está sincronizado, y si genera un 1, LFSR1 está sincronizado. La salida es el OR exclusivo del último bit producido por LFSR0 y LFSR1. El estado inicial de los tres LFSR es la clave.

Habitualmente, los LFSR utilizan polinomios primitivos de grado distinto pero cercano, preestablecidos en un estado distinto de cero, de modo que cada LFSR genera una secuencia de longitud máxima . Bajo estos supuestos, la producción del ASG tiene un período largo, alta complejidad lineal e incluso distribución de subsecuencias cortas.

Un ASG es muy simple de implementar en hardware. En particular, a diferencia del generador de contracción y el generador de contracción automática , se produce un bit de salida en cada reloj, lo que garantiza un rendimiento constante y resistencia a los ataques de temporización .

Seguridad [ editar ]

En los ataques de complejidad reducida en el generador de pasos alternos , Shahram Khazaei, Simon Fischer y Willi Meier ofrecen un criptoanálisis del ASG que permite diversas compensaciones entre la complejidad del tiempo y la cantidad de salida necesaria para montar el ataque, por ejemplo, con complejidad asintótica. y bits, donde es el tamaño del más corto de los tres LFSR.

El dispositivo de transferencia de datos AN / CYZ-10 , a menudo llamado Filler , Crazy 10 , ANCD o DTD , es un dispositivo de llenado portátil, desarrollado por la Agencia de Seguridad Nacional de los Estados Unidos , para recibir, almacenar y transferir datos de forma segura Equipos criptográficos y de comunicaciones compatibles. Es capaz de almacenar 1,000 claves , mantiene una pista de auditoría interna automática de todos los eventos relevantes para la seguridad que pueden cargarse al LMD / KP , cifra la clave para el almacenamiento y es programable. El DTD es capaz de codificar la seguridad de múltiples sistemas de información (INFOSEC ) y es compatible con equipos COMSEC como radios de sistema de radio terrestre y aéreo de un solo canal ( SINCGARS ), KY-57 VINSON, KG-84 y otros que están codificados por dispositivos de llenado comunes (CFD). El AN / CYZ-10 es compatible con las interfaces DS-101 y DS-102.

El DTD pesa aproximadamente 4 lb (1,8 kg) y está diseñado para ser totalmente compatible con futuros equipos de INFOSEC que cumplan con los estándares de señalización DS-101 y de llenado benigno . Eventualmente reemplazará a la familia heredada de CFD, incluidos los dispositivos de almacenamiento electrónico KYK-13 , KYX-15 y el lector de cinta de papel KOI-18 . Tenga en cuenta que solo el DTD y el KOI-18 admiten claves de 128 bits más nuevas .

A mediados de 2005, las unidades restauradas cuestan $ 4000 cada una.

El DTD fue reemplazado por el AN / PYQ-10 Simple Key Loader (SKL) que fue construido y diseñado por Ralph Osterhout y Secure DTD2000 System (o SDS), una unidad de tamaño similar que emplea el sistema operativo Windows CE . La SDS está actualmente (2006) comenzando la producción.

No hay comentarios:

Publicar un comentario